L'internet des objets (également appelé internet de tout) consiste essentiellement à connecter des objets et des capteurs conventionnels à l'internet, les transformant ainsi d'objets ordinaires en appareils "intelligents". Parmi les exemples, citons les voitures, les thermostats, les réfrigérateurs, les vêtements et les téléviseurs connectés. Ce qui est stupéfiant, c'est la rapidité avec laquelle l'IdO a émergé depuis que le terme a été inventé en 1999. Après que Gartner l'a classée parmi les nouvelles technologies émergentes il y a près de dix ans, les appareils connectés se sont multipliés pour atteindre plus de 26 milliards d' unités installées dans le monde. Ce chiffre ne fera que croître.

Si les possibilités sont vastes - amélioration des processus de fabrication, réponse plus efficace aux crises humanitaires, services de santé plus intuitifs -, certains défis et risques notables liés à l'IdO se dressent sur la voie du succès. Examinons les trois principaux ci-dessous.

1. Risques liés à la cybersécurité

L'existence de problèmes de sécurité flagrants liés à l'internet des objets ne devrait pas être une révélation choquante. Ces risques font aujourd'hui l'objet de discussions approfondies à mesure que l'élan est donné. Il est important de noter que les piratages sont désormais différents des cyberattaques traditionnelles et qu'ils peuvent avoir de graves conséquences dans certains cas. Les piratages de l'IdO impliquant des objets tangibles (plutôt que des données seules), des dommages physiques (par exemple, une voiture piratée et accidentée) peuvent survenir en plus des logiciels malveillants ou du vol d'identité.

En 2015, des véhiculesFiat Chrysler et Tesla ont été piratés via leur système d'infodivertissement. Les deux entreprises ont rapidement proposé des correctifs pour résoudre les problèmes, mais ces incidents ont sensibilisé aux questions de sécurité dans les automobiles connectées numériquement et ont même suscité un projet de loidu Sénat appeléSecurity and Privacy in Your Car (SPY) Act (loi sur la sécurité et la vie privée dans votre voiture). En outre, la National Highway Traffic Safety Administration (NHTSA) et la Federal Trade Commission (FTC) seraient chargées d'élaborer des normes de confidentialité et de sécurité pour les systèmes des véhicules et les données qu'ils collectent.

Un autre piratage de grande ampleur a impliqué le fabricant de jouets VTech, basé à Hong Kong. Ce piratage a compromis les informations personnelles (noms, adresses, photos et vidéos) de plus de 6 millions d'enfants. Pour en savoir plus sur les risques liés à la connexion des enfants à l'internet, lisez cet article de Reuters. Ce n'est pas le premier piratage d'appareil pour bébé qui a effrayé les parents du monde entier ; lisez ces histoires d'horreur sur les moniteurs de bébé connectés à Internet, compilées par Buzzfeed.

La question à un million de dollars est donc la suivante : Combien les consommateurs sont-ils prêts à payer (leur vie privée, leurs informations sensibles, leur sécurité personnelle) pour la commodité d'un monde connecté ? Si les entreprises ont un long chemin à parcourir en termes de sécurité des réseaux, les consommateurs ont une part de responsabilité dans l'éducation, la protection de leurs données autant que possible et la définition des limites du type d'informations qu'ils sont prêts à fournir.

Du point de vue de la conception et du développement des produits, un risque majeur est de ne pas intégrer (ou au moins prendre en compte) les mesures de sécurité pendant la phase de conception et de se rendre compte du besoin après la production. Il est nécessaire de prendre en compte la sécurité des produits et des données dès le début pour s'assurer que les produits sont équipés à la fois pour la sécurité et l' interconnectivité. Outre les logiciels de sécurité, des mesures supplémentaires telles que les pare-feu, le contrôle d'accès et le cryptage doivent être envisagées. Il est possible que certains appareils ne disposent pas d'une mémoire interne suffisante pour supporter des logiciels de sécurité sophistiqués, ce qui souligne encore davantage la nécessité d'une sécurité réseau plus large.

2. Absence d'architecture universelle

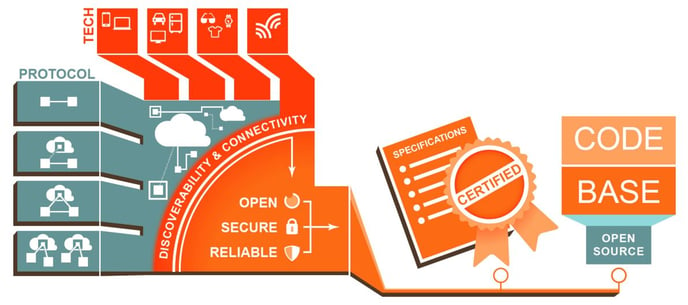

Actuellement, les appareils ne fonctionnent pas sur un réseau unique, ce qui pose un problème d'interopérabilité. Pour que l'IdO atteigne son plein potentiel, les appareils doivent pouvoir communiquer correctement entre eux et avec le réseau. À l'heure actuelle, certains appareils peuvent se connecter à plusieurs appareils, tandis que d'autres ne peuvent se connecter qu'aux appareils approuvés par le fabricant, et d'autres encore ne peuvent se connecter qu' à l'internet, et à aucun autre appareil. Concevoir des produits dans le cadre d'une architecture spécifique présenterait deux avantages : la compatibilité des appareils et des contrôles de sécurité accrus.

L'Open Interconnect Consortium est l'un des groupes qui travaillent à l'établissement de ce cadre. Selon son site, il "définit la spécification, la certification et la marque pour offrir une interopérabilité fiable - un cadre de connectivité qui fait abstraction de la complexité".

Au rythme où l'IdO se développe, la normalisation s'impose depuis longtemps. Les entreprises qui construisent des produits en vase clos sans tenir compte de l'interopérabilité se retrouveront bientôt à l'écart.

3. Pas de normes ouvertes

La nécessité d'un développement structurel ne s'arrête pas à une architecture universelle. De nombreux experts, dont Sanjay Sarma, professeur de génie mécanique au MIT, qui a contribué à jeter les bases de l'internet des objets, estiment qu'une certaine participation des pouvoirs publics est nécessaire pour élaborer et mettre en œuvre des normes, à l'instar de la participation de l'Agence pour les projets de recherche avancée de la défense (DARPA) au développement de l'internet.

L'implication des gouvernements a également été encouragée par le Forum économique mondial. Dans sonrapport 2020 Global Risks , le Forum a averti que les pirates informatiques tireraient parti des risques liés à l'IdO si les groupes réglementaires et industriels n'assuraient pas une "gouvernance efficace". La collaboration et la coopération seront essentielles pour élaborer de telles normes et créer un espace sûr pour les consommateurs.

Nos conseils aux consommateurs

Tandis que les dirigeants de l'industrie et des organismes gouvernementaux s'emploient à régler les détails techniques, il est inévitable que de plus en plus d'appareils connectés voient le jour et que de plus en plus de personnes achètent ces appareils. Nous avons plusieurs conseils à donner aux utilisateurs pour les aider à se protéger dans l'intervalle :

- Informez-vous sur les risques. La prise de conscience est essentielle pour réussir.

- Protégez vos appareils avec des mots de passe. Les mots de passe biométriques sont les meilleurs.

- Sauvegardez fréquemment vos données pour éviter de les perdre en cas de piratage ou de vol.

- Lisez les commentaires des utilisateurs avant d'acheter un appareil.

- Lisez les petits caractères sur la façon dont vos données seront protégées ou partagées avec des tiers. Demandez des précisions au fabricant si vous avez des questions.

- Fixez des limites à la quantité d'informations personnelles que vous êtes prêt à partager.

.jpg?width=176&height=56&name=MR_associatedNetwork_logo%20(1).jpg)